Cyberangriffe können vor allem kleinere und mittelständische Unternehmen finanziell schwer treffen. Umso problematischer, dass die meisten nicht angemessen auf den Ernstfall vorbereitet sind. Eine zeitgemässe Cybersicherheitsstrategie muss nämlich gleich zwei grosse Felder abdecken: Schwachstellen-Management inklusive Penetration Testing sowie die sogenannte Incident Response. Letzteres beschreibt die angemessene, entschlossene Antwort auf einen Cyberangriff.

Ein Beitrag der Firma Atos

Autor: Thomas Houiellebecq, Cybersecurity-Experte bei SEC Consult – eine Atos Company

Beim Thema Cybersicherheit sitzen viele kleine und mittelständische Unternehmen in der Schweiz einem Trugschluss auf. Denn sie gehen davon aus, dass nur die Global Player Ziel auf dem Radar von Hackergruppen sind und sie selbst nicht in deren Beuteschema passen. Das Resultat sind oft unzureichende Sicherheitsmassnahmen – ein Problem, das sie jedoch gerade für kleinere und trotzdem hochorganisierte Hackergruppen zur Zielscheibe macht.

Gelingt Hackergruppen ein Zugriff auf sensible Unternehmensdaten, ist eine finanzielle Ausbeute oft sogar deutlich gewisser als bei Grossunternehmen. Die überwältigende Vielzahl der Cybervorfälle geschieht heute mithilfe von Ransomware.

Mit dieser Erpressungssoftware finden Kriminelle heute fast immer einen Weg in die Unternehmensumgebung. Die Eintrittskarte erhalten sie dabei häufig über ahnungslose Mitarbeitende via Phishing-Mail mit angehängtem Office-Dokument oder einem Link zu einer gefälschten Anmeldeseite.

Bei öffentlich zugänglichen Servern lässt sich sogar dieser Schritt meist überspringen und der Server direkt angreifen. Damit ist für die Hacker die erste und häufig schwierigste Hürde bereits genommen – die Perimeter Security.

Der Incident-Response-Plan: je früher, desto besser

Auch wenn hundertprozentiger Schutz quasi unmöglich ist, lässt sich mithilfe eines Incident-Response-Plans der Schaden im Falle eines Hackerangriffs erheblich minimieren. Den entwickeln Unternehmen im Optimalfall, bevor überhaupt eine Attacke stattgefunden hat. Ganz nach dem Motto: Nicht erst rennen, wenn es zu spät ist.

Ohne Zeitdruck können Spezialisten die Umgebung auf Schwachstellen prüfen. Über einen möglichst realitätsnahen simulierten Angriff werden die Vorschläge zur Nachbesserung ebenfalls von den Experten getestet. Diese Simulation zeigt, wie wirksam die ausgearbeitete Incident-Response-Strategie gegen Hacker-Angriffe ist.

Ein solcher Plan bereitet Unternehmen für den Ernstfall vor, selbst wenn die Hacker sich bereits in der Umgebung befinden. Denn häufig verbringen sie monatelang als stille Beobachter in der Server-Umgebung, bevor sie aktiv werden. Wenn ein Angriff bereits erfolgreich gewesen ist, lautet die Devise Schadens- und Folgenminimierung.

Cyberangriffe können vor allem kleinere und mittelständische Unternehmen finanziell schwer treffen. Umso problematischer, dass die meisten nicht angemessen auf den Ernstfall vorbereitet sind. Eine zeitgemässe Cybersicherheitsstrategie muss nämlich gleich zwei grosse Felder abdecken: Schwachstellen-Management inklusive Penetration Testing sowie die sogenannte Incident Response. Letzteres beschreibt die angemessene, entschlossene Antwort auf einen Cyberangriff.

Ein Beitrag der Firma Atos

Autor: Thomas Houiellebecq, Cybersecurity-Experte bei SEC Consult – eine Atos Company

Beim Thema Cybersicherheit sitzen viele kleine und mittelständische Unternehmen in der Schweiz einem Trugschluss auf. Denn sie gehen davon aus, dass nur die Global Player Ziel auf dem Radar von Hackergruppen sind und sie selbst nicht in deren Beuteschema passen. Das Resultat sind oft unzureichende Sicherheitsmassnahmen – ein Problem, das sie jedoch gerade für kleinere und trotzdem hochorganisierte Hackergruppen zur Zielscheibe macht.

Gelingt Hackergruppen ein Zugriff auf sensible Unternehmensdaten, ist eine finanzielle Ausbeute oft sogar deutlich gewisser als bei Grossunternehmen. Die überwältigende Vielzahl der Cybervorfälle geschieht heute mithilfe von Ransomware.

Mit dieser Erpressungssoftware finden Kriminelle heute fast immer einen Weg in die Unternehmensumgebung. Die Eintrittskarte erhalten sie dabei häufig über ahnungslose Mitarbeitende via Phishing-Mail mit angehängtem Office-Dokument oder einem Link zu einer gefälschten Anmeldeseite.

Bei öffentlich zugänglichen Servern lässt sich sogar dieser Schritt meist überspringen und der Server direkt angreifen. Damit ist für die Hacker die erste und häufig schwierigste Hürde bereits genommen – die Perimeter Security.

Der Incident-Response-Plan: je früher, desto besser

Auch wenn hundertprozentiger Schutz quasi unmöglich ist, lässt sich mithilfe eines Incident-Response-Plans der Schaden im Falle eines Hackerangriffs erheblich minimieren. Den entwickeln Unternehmen im Optimalfall, bevor überhaupt eine Attacke stattgefunden hat. Ganz nach dem Motto: Nicht erst rennen, wenn es zu spät ist.

Ohne Zeitdruck können Spezialisten die Umgebung auf Schwachstellen prüfen. Über einen möglichst realitätsnahen simulierten Angriff werden die Vorschläge zur Nachbesserung ebenfalls von den Experten getestet. Diese Simulation zeigt, wie wirksam die ausgearbeitete Incident-Response-Strategie gegen Hacker-Angriffe ist.

Ein solcher Plan bereitet Unternehmen für den Ernstfall vor, selbst wenn die Hacker sich bereits in der Umgebung befinden. Denn häufig verbringen sie monatelang als stille Beobachter in der Server-Umgebung, bevor sie aktiv werden. Wenn ein Angriff bereits erfolgreich gewesen ist, lautet die Devise Schadens- und Folgenminimierung.

Die Phasen eines Incident-Response-Plans

Wie eine solche Strategie letztendlich in der Praxis umgesetzt wird, hängt von vielen Faktoren ab – unter anderem von der Grösse und der Verfügbarkeit von Ressourcen im Unternehmen. Idealerweise beinhaltet ein Incident-Response-Prozess jedoch die folgenden fünf Phasen.

Phase eins, die Identifizierung, beschreibt die Sammlung der relevanten Informationen. Ist ein Angriff bereits erfolgt, kann der Dienstleister immer noch Schadensminimierung betreiben, indem er zunächst eine entsprechend schnelle Kurzanalyse durchführt. Die wertvollste Quelle stellen hierfür Log-Daten dar. Sie geben etwa Auskunft darüber, wie und wo sich die Hacker Zugriff verschafft haben.

Wurde die verwendete Malware anhand der Analyse identifiziert, werden die gesammelten Daten mit bereits öffentlichen Informationen und andern Fällen abgeglichen. Denn viele Angriffsvektoren und Tools ähneln sich im Kern.

Bis hierhin und nicht weiter

Ist die Lage erfolgreich analysiert, folgt die zweite Phase: die Eindämmung. Es gilt sicherzustellen, dass sich die Angreifer innerhalb der Umgebung nicht weiter ausbreiten können. Nutzt man beispielsweise ein neues, «abgeschottetes» Netzwerksegment trennen Experten infizierte Geräte und Server vom Hauptnetzwerk und verschieben sie in Quarantäne. Das führt dazu, dass keine Kommunikation der verschobenen Entitäten mehr mit dem Hauptnetzwerk möglich ist. Daraufhin wird das Hauptnetzwerk gescannt und überprüft, bis keine Kompromittierungen mehr festgestellt werden.

In der dritten Phase geht es darum, den Hackern die Kontrolle und den Zugang zum Netzwerk zu entziehen und sie so aus der Umgebung zu verdrängen. Bei einer Malware-Attacke verwenden Cyberkriminelle in der Regel Command-and-Control-Server über eine Vielzahl von Kommunikationsmechanismen – meist mittels bestimmter IP-Adressen und Domänen. Damit also kein Zugriff mehr erfolgen kann, wird diese Kommunikation so weit wie möglich blockiert. Eine weitere Möglichkeit besteht darin, die Malware basierend auf Verhalten und Funktionalitäten unter Quarantäne zu stellen.

Schnellstmöglich Betriebsfähigkeit wiederherstellen

Sind die Hacker erfolgreich aus der Umgebung verbannt, folgt die nächste Phase der Daten- beziehungsweise Systemwiederherstellung. Die Voraussetzung dafür ist natürlich, dass die Daten innerhalb eines Backups an einem sicheren Ort hinterlegt sind. Wie bereits zu Beginn erwähnt, glauben viele Unternehmen, sie seien für Hacker uninteressant und haben aus diesem Grund keine Backup-Lösung oder es wurden nur ausgewählte Daten zusätzlich gesichert.

Diese Denkweise greift jedoch zu kurz, da die Motivation hinter einem Hackerangriff meistens finanzieller Natur ist. Der Inhalt der Daten selbst ist sekundär. Daher geraten kleinere Unternehmen mit geringer oder gar keiner Cybersicherheit mindestens ebenso schnell in den Fokus von Kriminellen. An Backups sollte demnach nie übersehen werden.

Wenn Backups durchgeführt werden, müssen Unternehmen berücksichtigen, dass die Daten ausreichend vom Rest der Umgebung isoliert sind. Ist dies nicht der Fall, könnte auch das Backup bereits kompromittiert sein. Die Lösung sind separierte Backup-Archive, die vom Hauptnetzwerk abgekoppelt sind.

Eine letzte Möglichkeit, warum die Daten- und Systemwiederherstellung nicht immer funktioniert ist, dass der Wiederherstellungsprozess nicht richtig aufgesetzt wurde. Häufig überprüfen Unternehmen ihre Sicherungen und Wiederherstellungsprozesse nicht, sodass erst im Ernstfall ersichtlich wird, ob diese wie vorgesehen funktionieren oder nicht. Auch hier kann ein Security-Dienstleister beratend zur Seite stehen, um solche Situationen zu vermeiden.

Lessons Learned: die Denkweise von Cyberkriminellen verstehen

Ist ein Cyberangriff erfolgreich abgewehrt und sind die Daten und Systeme wiederhergestellt, dient die letzte Phase dazu, den Vorfall als Ganzes zu reviewen und zu evaluieren. Anhand der gewonnenen Erkenntnisse lässt sich herausfinden, welche Massnahmen bereits gut funktioniert haben, wo es Nachholbedarf gibt und wie sich weitere Angriffe besser verhindern lassen.

Denn will ein Unternehmen gegen weitere Hackerangriffe gewappnet sein, kommt es um eine ausführliche Prüfung von Schwachstellen innerhalb der digitalen Infrastruktur nicht herum. Sicherheitslücken sind vielfältig und finden sich an den unterschiedlichsten Stellen: in Anwendungen, in der Servicekonfiguration oder im Betriebssystem selbst. Ebenso vielfältig sind die Chancen für Cyberkriminelle, sich in das Unternehmensnetzwerk einzuhacken.

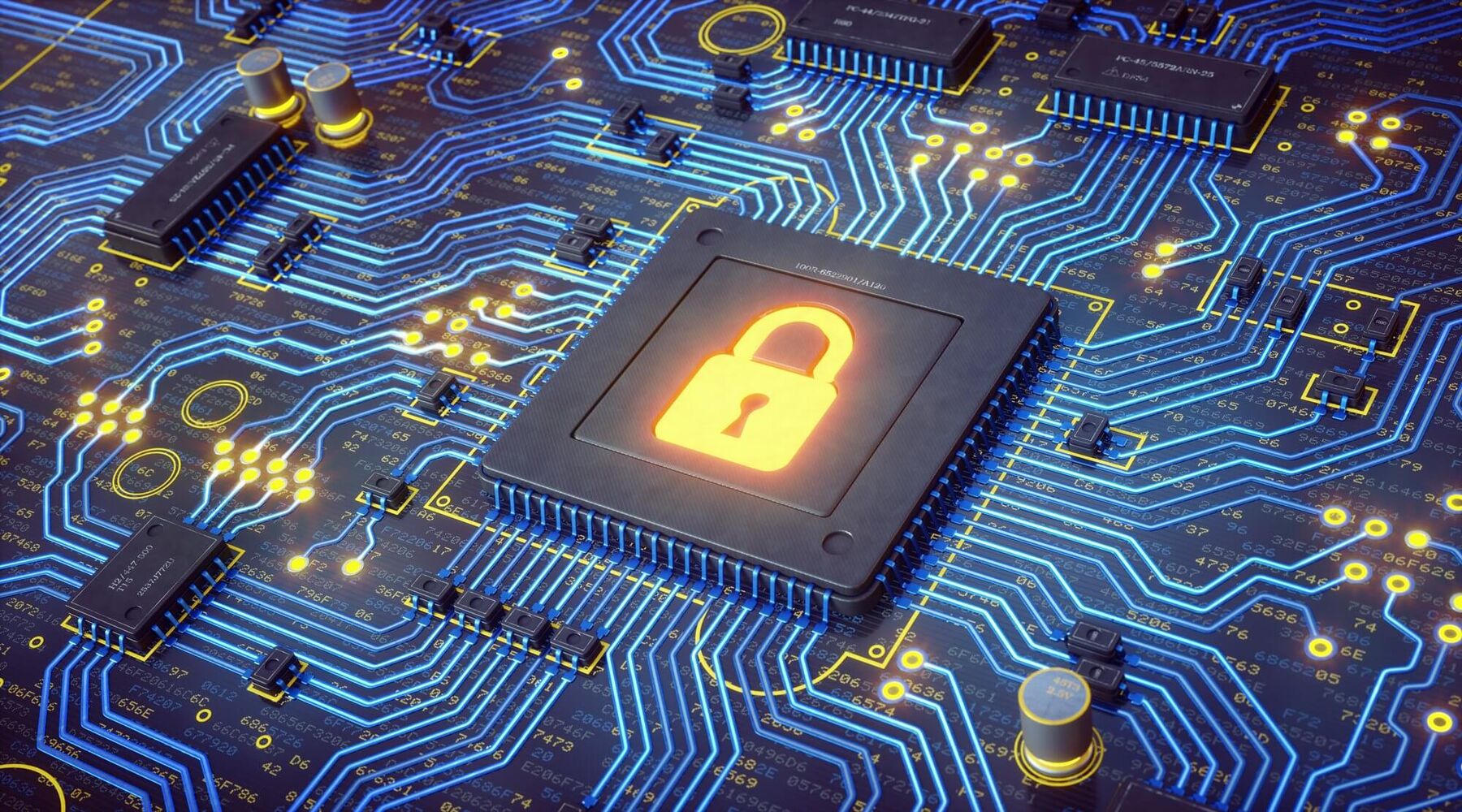

Umso wichtiger ist es also, Systeme nach einem Angriff wieder neu zu konfigurieren und die Security anzupassen. Ist das nicht der Fall, ist die Tür zum Unternehmensnetzwerk zwar temporär zu – aber nicht abgeschlossen. Investiert ein Unternehmen in eine Incident-Response-Strategie, bekommt die Tür ein neues, verbessertes Schloss.

Das schwächste Ziel meist das attraktivste

Das übergeordnete Ziel sollte darin bestehen, einen Reifegrad zu erreichen, der letztlich die Motivation der Angreifer verringert – oftmals genug, um entnervt vom Angriff abzulassen, weil die Security bereits gut ausgereift ist. Denn für Cyberkriminelle ist das schwächste Ziel meist das attraktivste.

Security-Experten verstehen die Denkweise von Hackern. Durch die praktische Erfahrung wissen sie, wonach sie während der Incident-Response-Analyse Ausschau halten müssen und sind so in der Lage, Unternehmen mit geeigneten Sicherheitsmassnahmen und Insights auszustatten.

Cyberangriffe treffen vor allem unvorbereitete Unternehmen mit schwachen Sicherheitsmassnahmen. Daher ist es ratsam, sich rechtzeitig mit dem Thema Incident-Response-Plan zu befassen und nicht erst, wenn die Angreifer in ihre Umgebung eingedrungen sind.

Lessons Learned: die Denkweise von Cyberkriminellen verstehen

Ist ein Cyberangriff erfolgreich abgewehrt und sind die Daten und Systeme wiederhergestellt, dient die letzte Phase dazu, den Vorfall als Ganzes zu reviewen und zu evaluieren. Anhand der gewonnenen Erkenntnisse lässt sich herausfinden, welche Massnahmen bereits gut funktioniert haben, wo es Nachholbedarf gibt und wie sich weitere Angriffe besser verhindern lassen.

Denn will ein Unternehmen gegen weitere Hackerangriffe gewappnet sein, kommt es um eine ausführliche Prüfung von Schwachstellen innerhalb der digitalen Infrastruktur nicht herum. Sicherheitslücken sind vielfältig und finden sich an den unterschiedlichsten Stellen: in Anwendungen, in der Servicekonfiguration oder im Betriebssystem selbst. Ebenso vielfältig sind die Chancen für Cyberkriminelle, sich in das Unternehmensnetzwerk einzuhacken.

Umso wichtiger ist es also, Systeme nach einem Angriff wieder neu zu konfigurieren und die Security anzupassen. Ist das nicht der Fall, ist die Tür zum Unternehmensnetzwerk zwar temporär zu – aber nicht abgeschlossen. Investiert ein Unternehmen in eine Incident-Response-Strategie, bekommt die Tür ein neues, verbessertes Schloss.

Das schwächste Ziel meist das attraktivste

Das übergeordnete Ziel sollte darin bestehen, einen Reifegrad zu erreichen, der letztlich die Motivation der Angreifer verringert – oftmals genug, um entnervt vom Angriff abzulassen, weil die Security bereits gut ausgereift ist. Denn für Cyberkriminelle ist das schwächste Ziel meist das attraktivste.

Security-Experten verstehen die Denkweise von Hackern. Durch die praktische Erfahrung wissen sie, wonach sie während der Incident-Response-Analyse Ausschau halten müssen und sind so in der Lage, Unternehmen mit geeigneten Sicherheitsmassnahmen und Insights auszustatten.

Cyberangriffe treffen vor allem unvorbereitete Unternehmen mit schwachen Sicherheitsmassnahmen. Daher ist es ratsam, sich rechtzeitig mit dem Thema Incident-Response-Plan zu befassen und nicht erst, wenn die Angreifer in ihre Umgebung eingedrungen sind.

Weitere Artikel, die Sie interessieren könnten

Mehr Wissen. Immer auf dem Laufenden sein. Folge uns auf Linkedin.

Multimediastorys von «Technik und Wissen»

Impressum

Autor: Thomas Houiellebecq, Cybersecurity-Experte bei SEC Consult – eine Atos Company

Bildquelle: Getty Images

Redaktionelle Bearbeitung: Technik und Wissen

Eine Publikation von Technik und Wissen

Informationen

SEC Consult – eine Atos Company

https://atos.net

Weitere Artikel

Veröffentlicht am: