Connectivity und Security sind zwei grosse Themen, die auch die Firma Beckhoff seit Jahren beschäftigen. «Technik und Wissen» sprach deshalb mit den TwinCAT-Produktmanagern Torsten Förder und Sven Goldstein über Transparenz bei Angriffen, bewährte Vorgehen für die Cloud, Security-Design, «Trust On First Use» und über TwinCAT-Cloud-Engineering.

Die Mitteilung des Branchenverbandes Swissmem war ein kleiner Paukenschlag. Denn eine ihrer Umfragen zum Thema «Cyberkriminalität» kam zu einem überraschenden Resultat: Rund 70 Prozent der befragten Unternehmen gaben an, bereits Ziel einer Attacke gewesen zu sein – einzelne Unternehmen wurden sogar mehr als 20 Mal angegriffen! Zwar dürfte nur ein kleiner Teil dieser Cyberangriffe auch die Produktion betroffen haben. Doch das Umfrageresultat zeigte deutlich: Security wird eines der grossen und bestimmenden Themen sein in den nächsten Jahren. Die Zunahme der Angriffe hat auch mit einem weiteren wichtigen Thema zu tun, an dem keine Firma vorbeikommt: Konnektivität.

Dass man Connectivity und Security gemeinsam und ganzheitlich betrachten sollte, müsste zwar zum Grundlagenwissen gehören, doch die Praxis zeigt: So einfach ist dieses ganzheitliche Betrachten nicht. Wie soll man es angehen? Welches Wissen muss man aufbauen? Fragen über Fragen, auf welche die TwinCAT-Produktmanager Torsten Förder und Sven Goldstein die Antworten haben.

Im Bild: Torsten Förder

Wenn Sie die Zahlen zu diesen Cyberangriffen hören, woran denken Sie da zuerst?

Torsten Förder: Ein Gedanke, der mir kam, betraf die Offenheit der Firmen. Das ist für mich ein deutliches und positives Indiz dafür, dass das Bewusstsein für die Thematik gestiegen ist.

Das Bewusstsein steigt, doch steigt auch der Wille, sich besser zu schützen?

Torsten Förder: Es ist in der Automatisierungstechnik immer eine Kosten-Nutzen-Frage. Bisher waren Anlagen eher isolierter und Security hatte eine andere Bedeutung. Mit der steigenden Vernetzung ist man aufmerksamer geworden und insbesondere die grossen Betreiber fordern von den Maschinenbauern mehr Security in den Maschinen und in der Vernetzung. Es ist ein Trend, der nicht aufzuhalten ist.

Hinweis: Technology Update | Connectivity & Security in Zürich am 22.09.2022 (kostenlose Tagung)

Aufklärungsbedarf bezüglich Security und Connectivity

Wie definiert eigentlich Beckhoff den Begriff «Connectivity»?

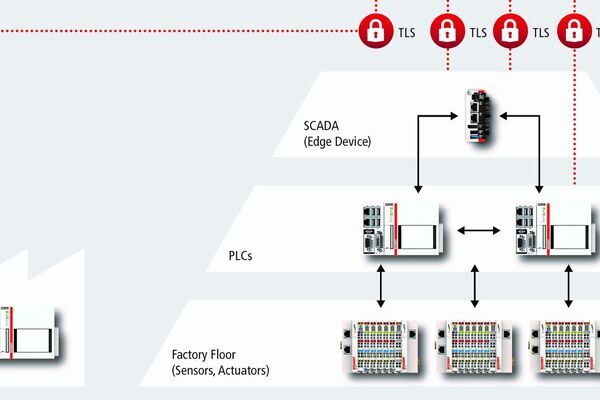

Sven Goldstein: Wenn wir von «Connectivity» sprechen oder Daten-Konnektivität, dann meinen wir die Anbindung unserer PC-basierten Steuerungen an weitere Systeme. Das können weitere Beckhoff-Systeme sein oder auch Drittanbieter-Systeme. Wichtig zu verstehen ist, dass diese Art der Kommunikationsverbindung sich nicht nur auf das lokale Maschinen-Netzwerk beschränkt oder auf die Feldbus-Ebene, sondern darüber hinaus.

Wie gross ist dieser Aufklärungsbedarf bezüglich Security und Connectivity?

Sven Goldstein: Da die Basis unserer Produkte eine PC-basierte Steuerungstechnik ist, haben wir das Thema «Connectivity» schon sehr früh adressiert. Wir haben ja zum Beispiel seit rund zwanzig Jahren mit ADS ein eigenes Kommunikationsprotokoll, welches ein fester und zentraler Bestandteil von TwinCAT ist und auch in Form von diversen Programmierbibliotheken unseren Kunden zur Verfügung gestellt wird. Über die Jahre sind eine Vielzahl weiterer Kommunikationsprotokolle hinzugekommen. Hier gibt es im Hinblick auf die Security grosse Unterschiede. Einige Protokolle bieten keinerlei oder wenig Security-Mechanismen an; andere haben ein ausgereiftes Spektrum an Security-Mechanismen, die direkt mit dem Protokoll verankert sind. Bei diesen Unterschieden gibt es eine Menge Aufklärungsarbeit.

Im Bild: Torsten Förder

Wenn Sie die Zahlen zu diesen Cyberangriffen hören, woran denken Sie da zuerst?

Torsten Förder: Ein Gedanke, der mir kam, betraf die Offenheit der Firmen. Das ist für mich ein deutliches und positives Indiz dafür, dass das Bewusstsein für die Thematik gestiegen ist.

Das Bewusstsein steigt, doch steigt auch der Wille, sich besser zu schützen?

Torsten Förder: Es ist in der Automatisierungstechnik immer eine Kosten-Nutzen-Frage. Bisher waren Anlagen eher isolierter und Security hatte eine andere Bedeutung. Mit der steigenden Vernetzung ist man aufmerksamer geworden und insbesondere die grossen Betreiber fordern von den Maschinenbauern mehr Security in den Maschinen und in der Vernetzung. Es ist ein Trend, der nicht aufzuhalten ist.

Hinweis: Technology Update | Connectivity & Security in Zürich am 22.09.2022 (kostenlose Tagung)

Aufklärungsbedarf bezüglich Security und Connectivity

Wie definiert eigentlich Beckhoff den Begriff «Connectivity»?

Sven Goldstein: Wenn wir von «Connectivity» sprechen oder Daten-Konnektivität, dann meinen wir die Anbindung unserer PC-basierten Steuerungen an weitere Systeme. Das können weitere Beckhoff-Systeme sein oder auch Drittanbieter-Systeme. Wichtig zu verstehen ist, dass diese Art der Kommunikationsverbindung sich nicht nur auf das lokale Maschinen-Netzwerk beschränkt oder auf die Feldbus-Ebene, sondern darüber hinaus.

Wie gross ist dieser Aufklärungsbedarf bezüglich Security und Connectivity?

Sven Goldstein: Da die Basis unserer Produkte eine PC-basierte Steuerungstechnik ist, haben wir das Thema «Connectivity» schon sehr früh adressiert. Wir haben ja zum Beispiel seit rund zwanzig Jahren mit ADS ein eigenes Kommunikationsprotokoll, welches ein fester und zentraler Bestandteil von TwinCAT ist und auch in Form von diversen Programmierbibliotheken unseren Kunden zur Verfügung gestellt wird. Über die Jahre sind eine Vielzahl weiterer Kommunikationsprotokolle hinzugekommen. Hier gibt es im Hinblick auf die Security grosse Unterschiede. Einige Protokolle bieten keinerlei oder wenig Security-Mechanismen an; andere haben ein ausgereiftes Spektrum an Security-Mechanismen, die direkt mit dem Protokoll verankert sind. Bei diesen Unterschieden gibt es eine Menge Aufklärungsarbeit.

«Security-Mechanismen nicht nur einplanen!»

Wenn wir von Connectivity und Security reden, sind das zwar zwei verschiedene Themen – und doch sollte man sie nicht allzu getrennt betrachten, oder?

Sven Goldstein: Tatsächlich sollte man die Themen immer ganzheitlich betrachten. In der Praxis sieht man aber häufig, dass Firmen zwar zu einem sicheren Kommunikationsprotokoll greifen und es auch dediziert in Ausschreibungen einfordern – bei der Projektierung aber dann nicht unbedingt alle Security-Mechanismen anwenden.

Die hohe Zahl der Cyberangriffe sollte aber zu bedenken geben, dass dies keine sonderlich gute Idee ist.

Torsten Förder: Definitiv. Aber wir müssen auch eines sehen: Viele der angegriffenen Firmen führten wahrscheinlich in der Regel zuerst einmal die Konnektivität herbei und haben erst darauf einzelne Verbindungen abgesichert. Das ist dann meist zu wenig – und auch zu spät. Man muss sich ganzheitlich Gedanken machen und idealerweise schon beim Design der Maschine in der Einbindung in ihre Umgebung alles mitbetrachten.

Wissenswertes rund um Security-Design

Wie sieht es aber mit einem nachträglichen Security-Design aus: Ist das zu aufwendig, um es nochmals ganzheitlich zu betrachten und einzufügen?

Torsten Förder: Auch das ist eine Kosten-Nutzen-Frage. Generell ist ein nachträgliches Design aber sicher die beste Vorbeugung und wird auch dort umgesetzt, wo es wirklich wichtig ist.

Und wie geht man vor bei einem solchen nachträglichen Security-Design?

Torsten Förder: Zuerst erstellt man eine Bedrohungsanalyse, dann eine Risikobewertung – also welche Bedrohungen mit welcher Wahrscheinlichkeit eintreten könnten und welchen Schaden erzeugen – und dann plant man sinnvolle und notwendige Massnahmen und setzt sie um.

Im Bild: Sven Goldstein

Das ist für einen Maschinenbauer wichtig zu wissen bei diesem doch sehr komplexen Thema «Security-Design»?

Sven Goldstein: Ein Maschinenbauer, der eine neue Maschinengeneration designt, muss wissen, welche sicheren Kommunikationsprotokolle es gibt – und welche für den jeweiligen Endkundenbereich die grösste Abdeckung haben. Er muss auch wissen, welche Sicherheitsmechanismen in dem jeweiligen Protokoll angeboten werden und welche Mechanismen er nutzen muss. Entscheidend ist ebenfalls, sich Gedanken zu machen über die theoretischen Hintergründe der einzelnen Sicherheitsmechanismen. Gerade wenn es zum Beispiel um das Thema «Zertifikate» geht und die Verwaltung von Zertifikaten, dann sollte man sich mit dieser Materie beschäftigen, denn sie haben Auswirkungen auf den Arbeitsablauf im Unternehmen.

Wie sieht es mit der Dokumentation dieses «Security-Designs» aus?

Sven Goldstein: Das darf auch nicht vergessen werden. Wenn die Maschine fertiggestellt ist, dann sollte dieses «Security-Design» auch gut dokumentiert werden. Das muss zum Beispiel folgende Punkte beinhalten: Wer sind die einzelnen Akteure in der Maschinenanlage, die miteinander kommunizieren? Welche Art der Kommunikation wird verwendet? Welche Art der Security wird benutzt? Diese Dokumentation ist Grundlage für die weitere Pflege und etwas, das sehr schnell vernachlässigt wird, weil die Anlage auch ohne gut funktioniert. Das Fehlen oder Unstimmigkeit rächen sich erst später, wenn im Laufe der Zeit Security nachgebessert werden muss oder gar Angriffswege zu analysieren sind.

Hinweis: Technology Update | Connectivity & Security in Zürich am 22.09.2022 (kostenlose Tagung)

«Trust On First Use» bricht mit Tradition

Wir haben die Komplexität im Kontext der Connectivity und Security bereits angesprochen. Eine Firma wie Beckhoff hat hier – zumindest in bestimmten Bereichen – die Möglichkeit, etwas Komplexität für die Anwender herauszunehmen. Gelingt das?

Sven Goldstein: Ja, das ist so. Wir versuchen, das Thema «Security» so umfassend zu integrieren in unseren Connectivity-Produkten wie möglich. Das hat zwar zur Folge, dass man als Kunde gegebenenfalls Konfigurationsschritte machen muss, um die Security einzurichten. Aber diese versuchen wir ebenfalls so einfach wie möglich zu machen.

Im Bild: Sven Goldstein

Das ist für einen Maschinenbauer wichtig zu wissen bei diesem doch sehr komplexen Thema «Security-Design»?

Sven Goldstein: Ein Maschinenbauer, der eine neue Maschinengeneration designt, muss wissen, welche sicheren Kommunikationsprotokolle es gibt – und welche für den jeweiligen Endkundenbereich die grösste Abdeckung haben. Er muss auch wissen, welche Sicherheitsmechanismen in dem jeweiligen Protokoll angeboten werden und welche Mechanismen er nutzen muss. Entscheidend ist ebenfalls, sich Gedanken zu machen über die theoretischen Hintergründe der einzelnen Sicherheitsmechanismen. Gerade wenn es zum Beispiel um das Thema «Zertifikate» geht und die Verwaltung von Zertifikaten, dann sollte man sich mit dieser Materie beschäftigen, denn sie haben Auswirkungen auf den Arbeitsablauf im Unternehmen.

Wie sieht es mit der Dokumentation dieses «Security-Designs» aus?

Sven Goldstein: Das darf auch nicht vergessen werden. Wenn die Maschine fertiggestellt ist, dann sollte dieses «Security-Design» auch gut dokumentiert werden. Das muss zum Beispiel folgende Punkte beinhalten: Wer sind die einzelnen Akteure in der Maschinenanlage, die miteinander kommunizieren? Welche Art der Kommunikation wird verwendet? Welche Art der Security wird benutzt? Diese Dokumentation ist Grundlage für die weitere Pflege und etwas, das sehr schnell vernachlässigt wird, weil die Anlage auch ohne gut funktioniert. Das Fehlen oder Unstimmigkeit rächen sich erst später, wenn im Laufe der Zeit Security nachgebessert werden muss oder gar Angriffswege zu analysieren sind.

Hinweis: Technology Update | Connectivity & Security in Zürich am 22.09.2022 (kostenlose Tagung)

«Trust On First Use» bricht mit Tradition

Wir haben die Komplexität im Kontext der Connectivity und Security bereits angesprochen. Eine Firma wie Beckhoff hat hier – zumindest in bestimmten Bereichen – die Möglichkeit, etwas Komplexität für die Anwender herauszunehmen. Gelingt das?

Sven Goldstein: Ja, das ist so. Wir versuchen, das Thema «Security» so umfassend zu integrieren in unseren Connectivity-Produkten wie möglich. Das hat zwar zur Folge, dass man als Kunde gegebenenfalls Konfigurationsschritte machen muss, um die Security einzurichten. Aber diese versuchen wir ebenfalls so einfach wie möglich zu machen.

Haben Sie ein Beispiel?

Sven Goldstein: Ein anschauliches Beispiel ist der TwinCAT OPC UA Server. Da haben wir kürzlich ein neues Prinzip etabliert, das nennt sich «TOFU», eine Abkürzung für «Trust On First Use». Bei diesem Prinzip ermöglichen wir über eine sehr einfache Konfigurationsschnittstelle eine einmalige Initialisierung des Servers mit einem bestimmten Benutzerkonto vom unterlagerten Betriebssystem. Dieses Benutzerkonto muss anschliessend von allen Clients, die sich mit diesem Server verbinden sollen, verwendet werden, um sich am Server zu authentifizieren. Und genau diese initiale Konfiguration wird dann über ein entsprechendes Tooling bei uns in einer grafischen Oberfläche auf ganz einfache Art und Weise für den Anwender verfügbar gemacht und benötigt nur wenige Mausklicks.

In diesem Zusammenhang kommt mir das Schlagwort «Secure by Default» in den Sinn, das bei Beckhoff öfter erwähnt wird. Was hat es damit auf sich?

Torsten Förder: Das heisst, dass wir Produkte so ausliefern, dass sie bei der Erstinstallation schon sicher konfiguriert sind. Das gerade erwähnte «Trust on First Use»-Prinzip ist eine Möglichkeit, um im ersten Schritt einen minimalen Zugang zum installierten Produkt zu geben. Diesen kann man nachträglich ausweiten.

Dieses «Secure by Default» oder «Trust on First Use»-Prinzip bricht mit der bisherigen Tradition in der Automatisierungstechnik, bei der eher alles offen und bereits aktiviert war. Wird das in der Breite akzeptiert?

Torsten Förder: Ich glaube ja, denn hier überwiegen die Vorteile deutlich. Anwender schalten nun genau das an, was wirklich gebraucht wird. So bleibt nichts versehentlich aktiviert und kann dann für einen Angriff benutzt werden. Zugutekommt uns hier, dass man dieses Prinzip inzwischen aus dem Privaten kennt: Beim DSL-Router im privaten Bereich werden solche Prinzipien auch angewendet.

Königsweg: So wenig wie möglich in die Cloud

Wenn wir noch kurz auf solche Veranstaltungen schauen, wie Beckhoff diese durchführen wird zum Thema «Connectivity und Security»: Was ist für Anwender dort wichtig zu sehen und zu erfahren?

Torsten Förder: Anwender können erfahren, dass nicht jeder sein individuelles Design entwickeln muss, um eine optimale Konnektivität mit Security aufzubauen. Es gibt «Best Practices», also bewährte Vorgehen, die wir aufzeigen

Wenn sie «Best Practices» sagen, was fällt Ihnen da ein?

Torsten Förder: Es sind zum Beispiel immer mehrere Parteien bei der Vernetzung einer Anlage beteiligt: der Maschinenbauer, der Betreiber, der Wartungsdienstleister oder auch der Komponentenhersteller. Um die Daten für das Predictive Maintenance, den Wechsel von Komponenten oder das Monitoring immer aktuell zu haben, eignet sich die Cloud. Hier muss man dann ein häufig verwendetes Muster erkennen und dann lautet das bewährte Vorgehen: Halten Sie nur das Notwendigste in der Cloud, damit die Angriffsfläche reduziert wird. Zusätzlich müssen ganz klare Regeln bestehen, wer darauf zugreifen darf.

Die Cloud hat allerdings extrem an Attraktivität gewonnen. Es dürfte schwierig sein, da eine Zurückhaltung aufzuerlegen.

Torsten Förder: Wenn wir sehen, welche Auswertungen man heutzutage direkt bei der Maschine erledigen kann, dann sind Edge-Geräte ohne Zweifel eine Ergänzung zur Cloud. Und wenn ich zu diesem «Best Practice» etwas hinzufügen kann: Man soll nicht nur wenig in der Cloud haben, sondern auch zeitlich nicht lange. Wenn möglich, soll man die Daten direkt weitertransportieren, zum Beispiel zum IT-Bereich des Wartungsdienstleisters. Auf diese Weise finden Angreifer gar nicht so viel vor.

Die virtuelle Maschine mit TwinCAT

Apropos Cloud: Sprechen wir doch mal über TwinCAT-Cloud-Engineering. Können Sie das Tool kurz beschreiben?

Sven Goldstein: TwinCAT-Cloud-Engineering ist Beckhoffs erster Cloud-Dienst, den wir unseren Kunden offerieren. Die Plattform wird von unseren Kunden verwendet, um ihre Maschine zu projektieren und in Betrieb zu nehmen. Der Kunde erhält einen Login und hat daraufhin die Möglichkeit, eine oder mehrere «Instanzen» zu erzeugen. Eine Instanz ist hierbei eine virtuelle Maschine, auf der TwinCAT und etwaige TwinCAT-Functions vorinstalliert sind oder automatisiert in einer gewünschten Version installiert werden. Den Zugriff zu dieser virtuellen Maschine stellen wir so komfortabel wie möglich zur Verfügung. Das heisst, der Maschinenbauer könnte letzten Endes hingehen und sagen: Ich habe verschiedene Maschinengenerationen, die mit unterschiedlichen TwinCAT-Versionen ausgestattet sind. Und für jede Maschinengeneration provisioniere ich mir auf dieser TwinCAT-Cloud-Engineering-Plattform genau eine Instanz, die passend abgebildet ist mit den Softwareversionen auf den Maschinen. Über diese Instanz in der Cloud hat man auch die Möglichkeit, ein Live-Debugging zu betreiben an der Maschine.

Ist es richtig, dass Beckhoff ein «Product Security Incident Response»-Team hat?

Torsten Förder: Das ist richtig. Ein «Security Incident» ist ein Sicherheitsvorfall. Das Team bei Beckhoff kümmert sich um Meldungen von vermuteten Sicherheitslücken in unseren Produkten. Sie können zum Beispiel von Sicherheitsforschern kommen oder auch von Kunden. Wir haben dann bei uns vordefinierte Prozesse, mit denen wir je nach erforderlicher Dringlichkeit den Fall behandeln. Dabei geht es in erster Linie darum zu schauen, ob es wirklich eine Security-Lücke ist. Und wenn es so ist, wie relevant sie ist. Dann empfiehlt das Team Gegenmassnahmen oder behebt das Problem zum Beispiel mit Updates. Da haben wir uns selbst volle Transparenz auferlegt und Kunden können unsere Veröffentlichungen, die wir «Security Advisories» nennen, auch abonnieren. Vor einer Veröffentlichung erfolgt eine verantwortungsvolle Koordination zum Beispiel in terminlicher Hinsicht mit dem Melder und anderen beteiligten Stellen. Das wird im Fachjargon «Coordinated Disclosure» genannt.

Technology Update | Connectivity & Security – Zürich, 22.09.2022

Beckhoffs jährlich Reihe «Automation Update» kennen bereits viele Kunden. Nun kommt mit dem Technology Update ein neues Format hinzu, das sich weniger mit Beckhoff-Neuheiten beschäftigt, sondern sich auf ein topaktuelles Thema fokussiert. Am 22.09.2022 wird es das Thema «Connectivity und Security» sein und hier soll umfassend über neue Lösungswege informiert werden.

Behandelt werden u. a. der Anlagenbetrieb mit X.509-Zertifikaten, sichere Kommunikationskanäle mit TwinCAT ADS sowie Smart Engineering direkt in der Cloud.

Die Teilnahme ist kostenlos.

Dauer: 09:00 bis 18:00 Uhr

Transparenz zahlt sich aus

Wie sinnvoll ist volle Transparenz im Zusammenhang mit Security?

Torsten Förder: Transparent zu sein, ist eine vertrauensbildende Massnahme. Es ist natürlich eine zweischneidige Sache. Denn der Hinweis auf eine Lücke kann auch von Angreifern gelesen und ausprobiert werden. Deshalb ist es sinnvoll, dass Kunden unsere Veröffentlichungen im Feed mitlesen und die Massnahmen umsetzen.

Aber es hat sich herausgestellt, dass es viel wichtiger ist, solche Transparenz zu leben als Security-Probleme zu verschweigen. Weil es viel schlimmer ist, eine Firma verletzlich zurückzulassen. Mit dem transparenten Wissen erst kann der Kunde selbst handeln.

Weitere Artikel, die Sie interessieren könnten

Mehr Wissen. Immer auf dem Laufenden sein. Folge uns auf Linkedin.

Multimediastorys von «Technik und Wissen»

Impressum

Autor: Eugen Albisser

Bildquelle: Beckhoff

Redaktionelle Bearbeitung: Technik und Wissen

Eine Publikation von Technik und Wissen

Informationen

Beckhoff

beckhoff.com

Weitere Artikel

Veröffentlicht am: